-

En esta página web podra leer los siguientes textos relacionados con la Seguridad Informática como por ejemplo: Qué es la seguridad informática, Cuáles son las bases de la seguridad informática, Clasificación de amenazas informáticas, Cuáles son los mecanismos de seguridad informática y cuáles son los elementos vulnerables en el sistema informático. Además podra consultar los consultar los diferentes enlaces para tener más información de cada uno de los temas anteriormente mencionados.

¿Qué es la Seguridad Informática?

La seguridad informática, es el área relacionada con la informática y la telemática que se enfoca en la protección de la arquitectura computacional y todo lo relacionado con esto y especialmente la información guardada en un computador o circulante en la red de computadores de una casa o una empresa. Para ello existen una serie de estándares,protocolos, métodos, herramientas y leyes concebidas para minimizar los posibles riesgos a la infraestructura o la información. La ciberseguridad comprende software, hardware, redes de computadores y todo lo que la corporación valore y signifique un riesgo si esta información confidencial llega a manos de otras personas convirtiéndose, por ejemplo, en información privilegiada..

![]() Para Más Información Ingrese al Siguiente Enlace: Seguridad Informática

Para Más Información Ingrese al Siguiente Enlace: Seguridad Informática

Clasificación de las amenazas informáticas

De forma general podemos agrupar las amenazas en: Amenazas físicas y Amenazas lógicas.

1. Amenazas físicas:

Dentro de las amenazas físicas podemos englobar cualquier error o daño en el hardware que se puede presentar en cualquier momento. Por ejemplo, daños en discos duros, en los procesadores, errores de funcionamiento de la memoria, etc. Todos ellos hacen que la información o no esté accesible o no sea fiable. Otro tipo de amenazas físicas son las catástrofes naturales. Por ejemplo hay zonas geográficas del planeta en las que las probabilidades de sufrir terremotos, huracanes, inundaciones, etc., son mucho más elevadas. En estos casos en los que es la propia Naturaleza la que ha provocado el desastre de seguridad, no por ello hay que descuidarlo e intentar prever al máximo este tipo de situaciones.

2. Amenazas lógicas:

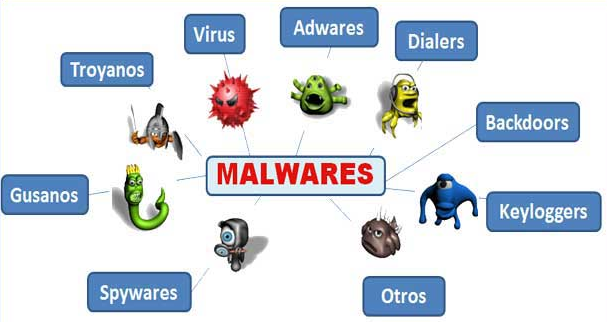

El punto más débil de un sistema informático son las personas relacionadas en mayor o menor medida con él. Puede ser inexperiencia o falta de preparación, o sin llegar a ataques intencionados propiamente, simplemente sucesos accidentales. Pero que, en cualquier caso, hay que prevenir. Las amenazas lógicas comprenden una serie de programas que pueden dañar el sistema informático. Y estos programas han sido creados: de forma intencionada para hacer daño y software malicioso o malware (malicious software) por error: bugs o agujeros.

Para Más Información Ingrese al Siguiente Enlace: Clasificación de las Amenazas Informáticas

Bases de la seguridad informática

Hablar de seguridad informática en términos absolutos es imposible y por ese motivo se habla más bien de fiabilidad del sistema, que en realidad es una relajación del primer término. Definimos la Fiabilidad como la probabilidad de que un sistema se comporte tal y como se espera de él.

En general, un sistema será seguro o fiable si podemos garantizar tres aspectos:

1. Confidencialidad: acceso a la información solo mediante autorización y de forma controlada.

2. Integridad: modificación de la información solo mediante autorización.

3. Disponibilidad: la información del sistema debe permanecer accesible mediante autorización.

Para Más Información Ingrese al Siguiente Enlace: Bases de la Seguridad Informática

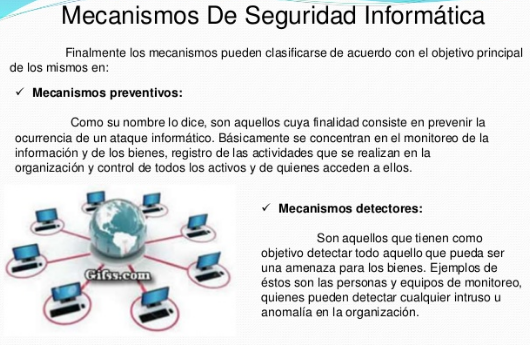

Mecanismos básicos de seguridad

Los mecanismos básicos de seguridad se pueden dividir en 4 conceptos básicos.

1. Autenticación: Definimos la Autenticación como la verificación de la identidad del usuario, generalmente cuando entra en el sistema o la red, o accede a una base de datos. Normalmente para entrar en el sistema informático se utiliza un nombre de usuario y una contraseña. Pero, cada vez más se están utilizando otras técnicas más seguras.

2. Autorización: Definimos la Autorización como el proceso por el cual se determina qué, cómo y cuándo, un usuario autenticado puede utilizar los recursos de la organización. El mecanismo o el grado de autorización pueden variar dependiendo de qué sea lo que se está protegiendo. No toda la información de la organización es igual de crítica. Los recursos en general y los datos en particular, se organizan en niveles y cada nivel debe tener una autorización.

3. Administración: Definimos la Administración como la que establece, mantiene y elimina las autorizaciones de los usuarios del sistema, los recursos del sistema y las relaciones usuarios-recursos del sistema.Los administradores son responsables de transformar las políticas de la organización y las autorizaciones otorgadas a un formato que pueda ser usado por el sistema.

4. Auditoría y registro: Definimos la Auditoría como la continua vigilancia de los servicios en producción y para ello se recaba información y se analiza.Este proceso permite a los administradores verificar que las técnicas de autenticación y autorización utilizadas se realizan según lo establecido y se cumplen los objetivos fijados por la organización. Definimos el Registro como el mecanismo por el cual cualquier intento de violar las reglas de seguridad establecidas queda almacenado en una base de eventos para luego analizarlo.

Para Más Información Ingrese al Siguiente Enlace: Mecanismos de Seguridad Informática

Vulnerabilidades de un sistema informático

En un sistema informático lo que queremos proteger son sus activos, es decir, los recursos que forman parte del sistema y que podemos agrupar en:

1. Hardware: elementos físicos del sistema informático, tales como procesadores, electrónica y cableado de red, medios de almacenamiento (cabinas, discos, cintas, DVDs).

2. Software: elementos ló́gicos o programas que se ejecutan sobre el hardware, tanto si es el propio sistema operativo como las aplicaciones.

3. Datos: comprenden la información lógica que procesa el software haciendo uso del hardware. En general serán informaciones estructuradas en bases de datos o paquetes de información que viajan por la red.

4. Otros: fungibles, personas, infraestructuras,.. aquellos que se 'usan y gastan' como puede ser la tinta y papel en las impresoras, los soportes tipo DVD o incluso cintas si las copias se hacen en ese medio, etc.

De ellos los mas críticos son los datos, el hardware y el software. Es decir, los datos que están almacenados en el hardware y que son procesados por las aplicaciones software.

Para Más Información Ingrese al Siguiente Enlace: Elementos vulnerables en el Sistema Informático